Futurantique

fytyrâtik

Technologie ancienne qui résout un problème d’actualité.

Le futurantique est une technologie ancienne, qui peut avoir différentes caractéristiques :

Low tech

Peu consommatrice de technologies numériques, elle introduit un zeste d’analogique dans un océan numérique.

Ancestrale

Elle a fait ses preuves des dizaines, voire centaines, d’années auparavant.

Décalée

Elle utilise un dispositif non habituel non gourmand en énergie. Exemple : les animaux.

Prospective du soldatologue

Atouts

Face à la sophistication des technologies, les menaces sont nombreuses.

Piratage, destruction des systèmes, absence de connexions… Les futurantiques réduisent la vulnérabilité technologique. Elles obligent à réapprendre des techniques perdues et à se débrouiller sans technologies.

La nécessité d’avoir recours à des futurantiques développe les capacités à trouver des solutions performantes en dehors du cadre donné. De ce fait, elles dopent la créativité des soldats.

Les futurantiques montrent que le progrès n’est pas une marche triomphale sans accident ni retour en arrière, mais une évolution qui nécessite d’emprunter des chemins de contournements.

Défis

Il faut réfléchir tous développements technologiques avec à l’esprit l’éthique du maître et de l’esclave d’Hegel.

Au départ, vous avez un bon esclave qui fait tout à votre place, et plus vous lui faites confiance, plus vous devenez dépendant. Finalement, votre esclave devient votre maître. C’est la même chose avec la technologie. La machine peut être un très bon outil, mais elle doit rester un outil.

Montrer que l’apprentissage d’une technique ancestrale n’est pas un retour en arrière, mais un moyen de se rattacher à ses racines et donc de se solidifier.

Les technologies anciennes ont été souvent abandonnées pour être remplacées par une technologie plus performante. Le niveau d’exigence a donc augmenté. Il faut que les futurantiques répondent elles-aussi aux nouveaux cahiers des charges.

Indicateurs

Quand le retour s'impose

Pour certains, le retour à d’anciennes façon de faire, à des produits dénués de technologies est la seule solution pour limiter les dommages créés par les hautes technologies et les interconnexions. Si cette approche se généralise,

Questions ouvertes

Comment une société numérique peut innover en intégrant des apports analogiques ?

De quelle manière un retour aux sources peut permettre d’avancer ?

Le tout numérique est-il un mode de vie pérenne ?

C’est déjà demain

Les futurantiques existent aujourd’hui et continueront à exister. Elles deviennent plus nécessaires dans un monde plus fragile, car interconnecté et construit à partir d’une source, les données numériques.

L’arche de Noé militaire

Les animaux peuvent jouer un rôle stratégique sur le terrain des opérations.

Dans l’Antiquité, les éléphants ont été utilisés à des fins militaires en Asie et en Europe, et ce jusqu’aux conquêtes coloniales du 19e siècle.

Lors de la Première Guerre mondiale, de nombreux animaux ont participé au conflit. Outre les chevaux de cavalerie et ceux tirant les pièces d’artillerie, les chiens ont été utilisés en masse. Le plus décoré d’entre eux est le sergent Stubby. Ce terrier de Boston s’est fait remarquer en réussissant à repérer les fumées toxiques et les soldats blessés sur le champ de bataille. Il a aussi permis l’arrestation d’un espion allemand.

D’autres animaux tels que les moutons servaient à déminer le terrain lors des deux conflits mondiaux. Les pigeons ont également servi de messagers et d’espions. Ces derniers étaient équipés d’un mini-appareil photo et ont joué un rôle important notamment lors de la préparation du débarquement du 6 juin 1944.

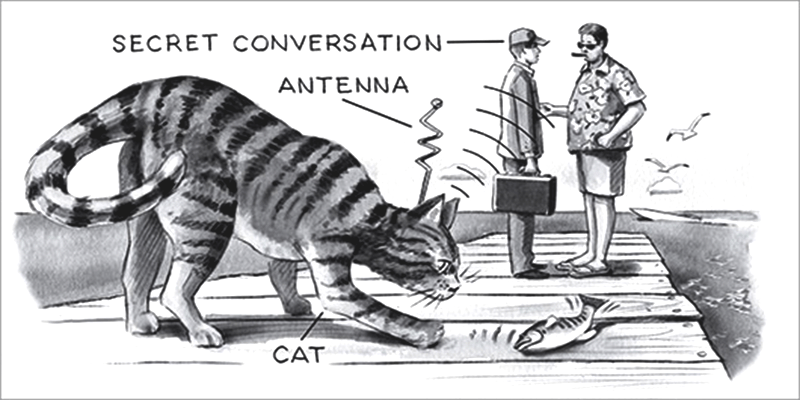

Durant la Guerre froide, avec le projet « Acoustic Kitty » la CIA forme des chats pour espionner l’URSS. Ils leur implantent des micros et des transmetteurs radio, avant de le relâcher dans des endroits stratégiques pour enregistrer des conversations. Pour sa première mission, le chat-espion fut lâché dans un jardin public près de l’ambassade de Russie à Washington. À peine sorti de la camionnette, l’animal se fit écraser par un taxi.

Après la police néerlandaise, l’armée de l’air française a investi dans des aigles pour faire la chasse aux drones. Pour faciliter l’adaptation à leur mission, ces aigles sont nourris sur des drones.

Ces oiseaux peuvent aussi être des espions. Les Libanais ont capturé un vautour bagué en Israël équipé d’un dispositif d’espionnage.

L’armée américaine dispose ainsi depuis les années 1960 d’une unité de mammifères marins, ». Cette unité forme des dauphins et des otaries de Californie à détecter des objets comme des mines marines.

Messages invisibles

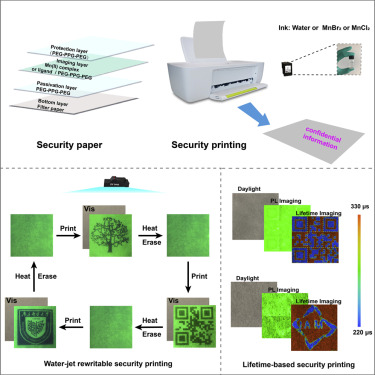

À l’heure du numérique, la sécurité des données sur papier reste d’actualité. On utilise le plus souvent des encres de sécurité fluorescentes dont les informations ou motifs imprimés sont visibles sous la lumière UV.

Comme ce procédé n’est pas très fiable, des chercheurs chinois ont mis au point un revêtement de papier réinscriptible qui permet de crypter des informations secrètes. Ils utilisent notamment une encre invisible à base d’eau.

Rétro-orientation

Dans un monde inondé de signaux numériques et peuplé de radars, lidars et autres GPS, se localiser en se repérant grâce au Soleil, à la Lune ou à la position des étoiles paraît un tantinet désuet. Pourtant, l’US Navy inclut à nouveau dans la formation de ses matelots l’apprentissage du sextant. Cet appareil optique et mécanique permet de mesurer manuellement la distance angulaire entre deux points, et donc de déduire sa position en se repérant grâce au ciel.

L’idée est d’anticiper les pannes des systèmes modernes de navigation.

Des tirets et des points

Le code Morse fait l’objet d’un regain d’intérêt de la part de la Navy. Inventé en 1837 par Samuel Morse, et largement utilisé par les télégraphes au XIXe siècle, l’alphabet est uniquement composé de points et de tirets. La marine américaine considère que quand les modes de communications s’avèrent impossibles à déployer ou trop risqués, le Morse demeure une alternative intéressante.

Réapprendre à viser

Les recrues de l’armée américaine doivent passer un test de tir en utilisant uniquement les viseurs de fer de secours pour les fusils M16 et les carabines M4. Depuis 2015, les soldats visent en s’aidant d’un point rouge centré sur une cible. L’objectif est de former les soldats à intervenir dans des environnements technologiquement dégradés. Le soldat doit pouvoir se débrouiller si sa batterie meurt ou si l’ennemi bloque les systèmes optiques de combat.

Actualités du futur

Le Répoulain/ 17 janvier 2043

La girafe de Katre

Depuis quelques années, les terroristes ont pris l’habitude de s’installer au milieu de nulle part. Ils créent des enceintes inviolables par terre ou par air et divers dispositifs leur permettant d’être autonomes au niveau alimentaire.

Katre est l’un de ses camps. Il héberge une faction très active qui veut détruire la culture. Régulièrement, ils envoient des drones tuer artistes et spectateurs.

La commandante Hoshi B a été chargée de trouver une solution pour limiter les dégats. Un jour en relisant l’histoire du cheval de Troie, elle a l’idée de leur envoyer une girafe piégée : Ses collègues la regardent étonnés. Elle ajoute : « Une girafe est un animal considéré comme gentil, ils ne se méfieront pas. »

Le stratagème fonctionne à merveille. L’animal a à peine passé sa tête au-dessus des fortifications qu’il est adopté par les terroristes. Ces derniers passent la girafe au scanner afin de vérifier que, contrairement au cheval de Troie, elle n’a pas d’ennemi dans son ventre, puis la font entrer dans le camp.

Le piège est un virus très contaminant qui a été dissimulé dans son estomac. Il se répand par ses bouses. Trois jours plus tard, les terroristes hissent le drapeau blanc. Ils acceptent de se rendre si on leur envoie des médecins et des médicaments pour soigner ces diarrhées qui les font tous délirer.

3615, hier

Depuis que les ordinateurs quantiques ont fait leur apparition, le monde de l’encryptage a été disrupté.

Si les communications sont chiffrées avec des méthodes post-quantiques, la mise en réseau de toutes ces puissances de calculs réunies a ouvert la voie à de nouvelles méthodes décryptant d’indécryptable.

Pour l’échange d’informations stratégiques, nous utilisons dorénavant le réseau 3615-securisé basé sur les standards du minitel. L’information transmise n’est pas le message directement, mais les plans digitaux de clés de décodage devant être imprimées par des imprimantes 3D. Ces clés permettent de déchiffrer le message porté non plus sur la patte mais directement dans l’ADN des pigeons voyageurs.

Pour protéger le pigeon, un essaim de nano-drones vole autour de celui-ci de façon à pouvoir intervenir au cas où un chasseur le prendrait pour cible.